Einleitung

Häufig wird mit unterschiedlichen Begriffen um sich geworfen. Blöd ist nur, wenn es verschiedene Meinungen zur Definition gibt und der eine keine Ahnung hat, was der andere eigentlich macht oder was dessen Aufgaben sind.

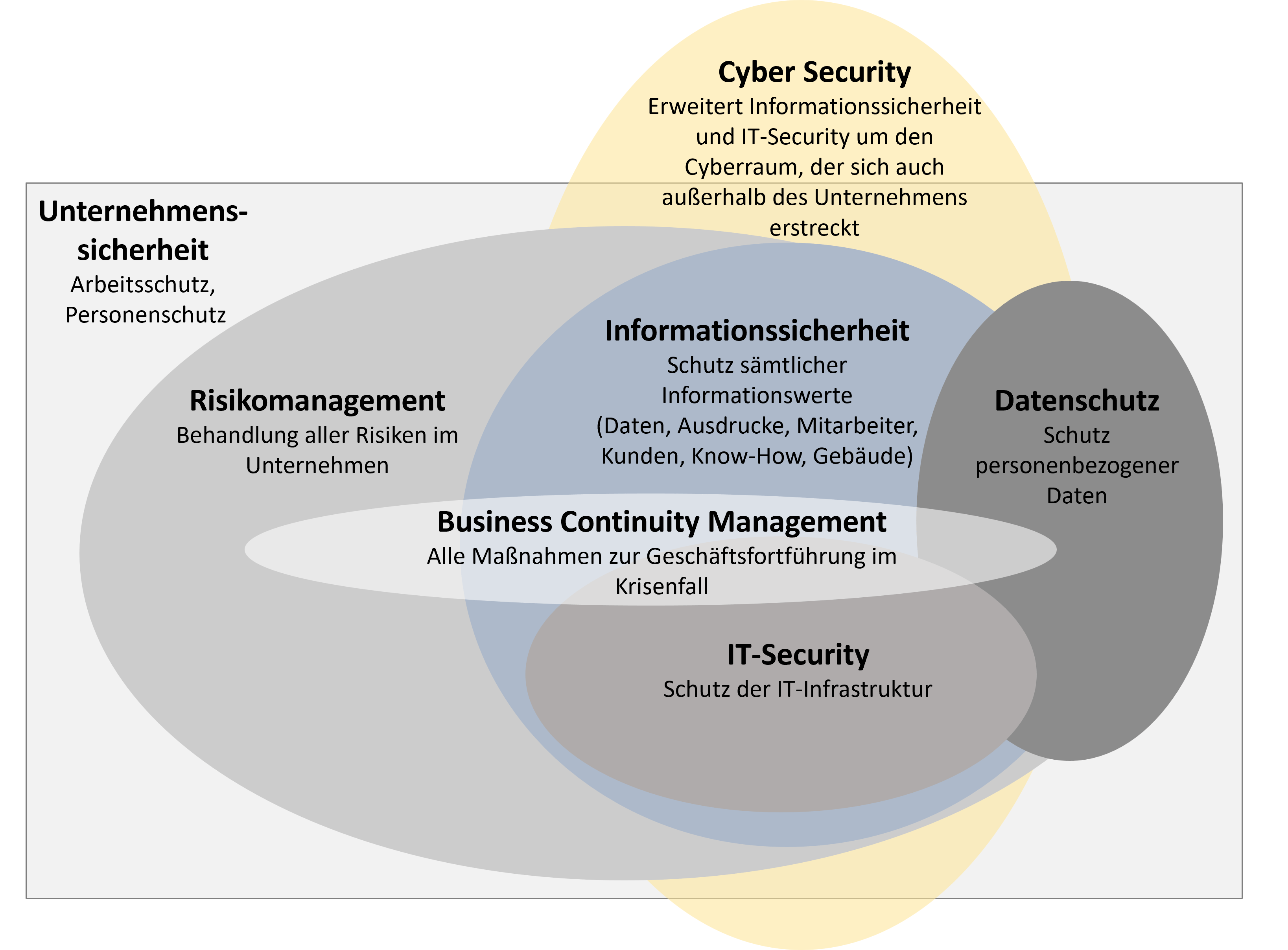

Dieser Artikel soll dir einen Überblick über den generischen Sicherheitsbegriff geben und dabei die einzelnen Disziplinen beschreiben und voneinander abgrenzen (Siehe Abbildung 1).

Inhaltsverzeichnis

Nicht jeder der hier enthaltenen Sicherheitsdisziplinen ist zwingend eine Funktion oder Stelle im Unternehmen zuzuordnen. Tätigkeiten zur Erfüllung der anfallenden Aufgaben können sich über verschiedene Personen und Abteilungen erstrecken.

Wichtig zu erwähnen ist, dass die Grafik keine Funktionen oder Fachrichtungen beschreibt, sondern eine abstrakte Darstellung der angrenzenden Themengebiete zeigt. So ist z. B. das Risikomanagement ein Teil der Informationssicherheit und des Qualitätsmanagements, jedoch Qualitätsmanagement kein originärer Bestandteil der Informationssicherheit, weswegen sich Qualitätsmanagement nicht in der Abbildung wiederfindet.

Deshalb nehmt die Erklärungen und die Disziplinen nicht für bare Münze, sondern schaut von oben auf die Themen und versucht euch dabei ein eigenes Bild zu machen.

Übung: Nehmt die von mir beschriebenen Disziplinen und sucht sie in eurem Unternehmen, wo diese dort platziert sind. In jedem Unternehmen ist dies nämlich organisatorisch ganz anders aufgehängt und die Aufgaben auf unterschiedlichste Organisationseinheiten verteilt.

Unternehmenssicherheit

Übergeordnet findet sich die Disziplin der Unternehmenssicherheit. In Konzernen wird diese auch Konzernsicherheit genannt und erstreckt sich über die unterschiedlichsten Funktionen und Bereichen. Das Ziel ist der Schutz sämtlicher im Unternehmen befindliche Werte (Assets). Dies geht vom Gebäudeschutz, Werksschutz, über Arbeitsschutz, Brandschutz und Spionageabwehr. Auch die aktuelle Pandemie wird häufig hier angesiedelt und aus dieser Funktion heraus gesteuert.

Schnittstellen mit anderen Disziplinen sind hier ganz deutlich das Thema Krisen- und Notfallbehandlung. Gerade im Bereich IT-Security sind Überschneidungen bei der Umsetzung Maßnahmen zum physischen Schutz der IT-Assets spürbar. Dies betrifft z.B.: Absicherung der Serverräume (Brandschutz, Löschanlage), Zugangskontrollen (Schließanlagen), etc.

Risikomanagement

Das Risikomanagement behandelt alle im Unternehmen entstehenden Risiken. Diese lassen sich in

unterschiedliche Kategorien, wie z. B. Produktion, Beschaffung, Projekte, Regulierungsrisiken, Personal, rechtliche und vertragliche Risiken einteilen. Für viele Unternehmensformen und/oder Branchen gibt es Vorgaben, die ein Risikomanagement vorschreiben. Das bekannteste ist hierbei das KontraG (Gesetz zur Kontrolle und Transparenz im Unternehmensbereich) welches neben Aktiengesellschaften (AGs) auch bestimmte Kommanditgesellschaften und GmbHs betrifft.

In vielen Unternehmen besteht bereits eine Zertifizierung nach z.B. ISO 9001 Qualitätsmanagement, welches ebenfalls ein Risikomanagementsystem vorsieht.

Branchenspezifisch gibt es, z.B. gerade im Bereich der Banken und Versicherungen weitere strenge Vorschriften und Richtlinien, die ein erweitertes Risikomanagement und Maßnahmen auch im IT-Bereich vorsieht (MaRisk/ BAIT, PCI DSS, etc.)

In der Informationssicherheit spielt das Risikomanagement eine entscheidende Rolle und ist Teil aller Standards und Rahmenwerke, die die Informationssicherheit betreffen. Die Risikoanalyse gilt hierbei als Basis für die Auswahl der zu implementierenden Sicherheitsmaßnahmen. Ein Informationssicherheits-Risiko kann ebenfalls ein unternehmerisches oder operatives Risiko darstellen, weshalb es hier eine klar zu definierende Schnittstelle zwischen beiden Disziplinen geben muss.

Beispiel: Führt ein Ausfall eines Informationssystems zum Ausfall der Produktion und kann nicht mehr produzieren, so ist dies ein operatives Risiko im Sinne des Risikomanagements und hat somit Auswirkungen auf den Geschäftserfolg/ Umsatz (Unternehmerisches Risiko).

Datenschutz

Der Datenschutz schützt jede einzelne Person und dessen Daten. Hierbei dürfen beim Umgang dieser Daten die Persönlichkeitsrechte nicht eingeschränkt werden.[1] Der Datenschutz ist juristisch geprägt und befasst sich ausschließlich mit dem Schutz personenbezogener Daten. Somit gibt es zum einen eine nicht zu vernachlässigende Schnittmenge mit der Informationssicherheit, jedoch ebenso Interessenskonflikte, welche zu berücksichtigen sind. So weißen Jäschke und Rüter explizit auf die Interessenskonflikte zwischen, in diesem Falle, Datenschutz und Datensicherheit hin. Entwicklungen wie eine SIEM-Lösung sammeln Unmengen an personenbezogenen Daten zur Verbesserung der Informationssicherheit, was im Konflikt mit der Datensparsamkeit aus dem Datenschutz steht. Als weiteres Beispiel sei die Firewall erwähnt, welche ggfs. verschlüsselten Traffic aufbricht, um Schadsoftware zu erkennen.[2]

Business Continuity Management (BCM)

Business Continuity Management (BCM) oder auch häufig als Notfall-, Krisen- und Kontinuitätsmanagement zusammengefasst, beschäftigt sich mit der Wiederherstellung der Verfügbarkeit von Prozessen und Ressourcen nach einer betrieblichen Störung.

Da nicht alle Risiken vermieden werden können bzw. dies auch nicht immer wirtschaftlich sinnvoll ist, sollte es für schwerwiegende Ereignisse einen „Plan B“ geben, der eine Fortführung der (kontinuitäts-) kritischen Prozesse sicherstellt. Das BCM ist als unternehmensübergreifendes Thema zu sehen und betrifft sämtliche Prozesse, Bereiche und Funktionen, welche für die Aufrechterhaltung des Betriebes notwendig sind. Das BCM wird u.a. in der ISO 22301 behandelt, auf die häufig innerhalb informationssicherheitstechnischer Normen und Rahmenwerke verwiesen wird.

Da der Ausfall von IT-Systemen auch geschäftsfortführungskritisch sein kann, gibt es selbstverständlich Überschneidungen mit der Informationssicherheit / IT-Security. In der ISO 27002 wird das Ganze auf drei Seiten im Kapitel 17 abgehandelt und verweist einfacherweise auf die ISO 22301.

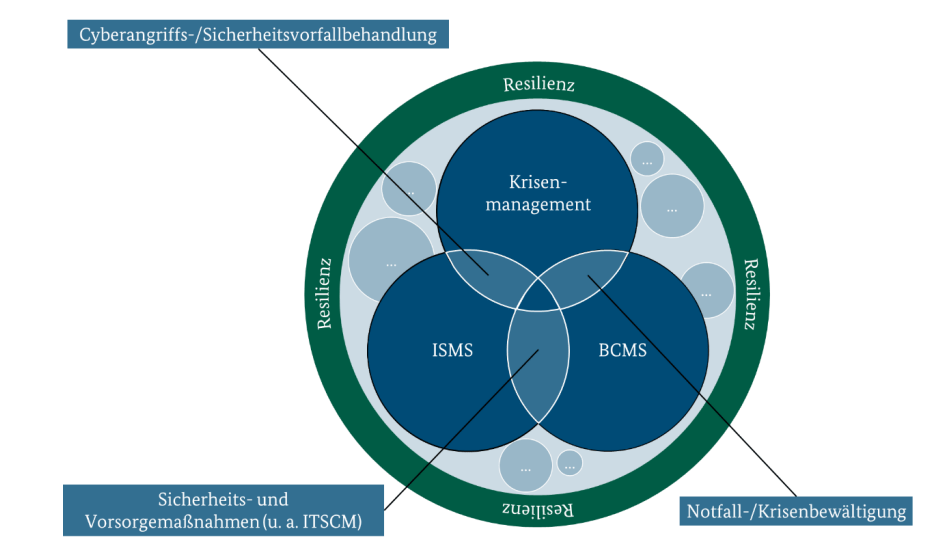

Das BSI ist dort schon etwas ausführlicher und beschreibt in seinem BSI-Standard 200-4. (Stand 24.11.2021 noch als Entwurf in der Community Draft) auf fast 300 Seiten, wie BCM zusammen mit einem ISMS und Notfallmanagement zur Steigerung der Resilienz deines Unternehmens beiträgt.

Informationssicherheit / IT-Security / Cyber Security

In der Literatur besteht keine Einigkeit über die Definition von Informationssicherheit. Häufig wird IT-Security, IT-Sicherheit oder Cyber-Sicherheit bzw. Cyber Secuity als Synonym verwendet. Gerade in älterer Literatur ist meist von IT-Security die Rede und in der neueren Literatur Cyber Security. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) beschreibt in dem 2017 veröffentlichten Standard ‚BSI 200-1 Management für Informationssicherheit (ISMS)‘ den Begriff Informationssicherheit als umfassender und besser geeignet als IT-Sicherheit

Meiner Meinung nach gibt es jedoch Unterschiede, die sich so auch in der Praxis wiederfindet und welche ich folgend beschreiben würde:

Informationssicherheit

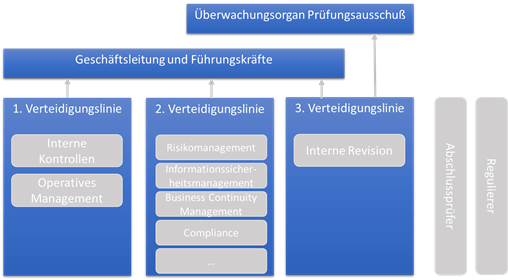

So wird in den meisten Fällen die Informationssicherheit als übergreifenden Begriff definiert. Sie umfasst den Schutz aller Informationen im Unternehmen in jeglicher Form und Gestalt. Egal ob in Papierform, digital oder in den Köpfen der Mitarbeiter. Die Informationssicherheit umfasst demnach auch die Koordination, Steuerung, Planung und Überprüfung aller damit verbundenen Maßnahmen. Das Managen dieser Regelungen und Maßnahmen werden samt Risikomanagement in einem ISMS (Informationssicherheitsmanagementsystems) beschrieben. Somit ist die Informationssicherheit und deren Management nach dem Three Lines Of Defense Modell (Siehe Abbildung 3) in der 2. Verteidigungslinie angesiedelt, die nämlich die operative Ebene überwacht, überprüft und deren Effektivität sicherstellt. In größeren Unternehmen würde man diese Funktion dem CISO / Informationssicherheitsbeauftragten zuordnen, der optimalerweise nicht innerhalb der IT oder gar dem IT-Leiter / CIO unterstellt ist.

Interessant: Die Kurzform des populären IT-Sicherheitsgesetzes trägt „IT-Sicherheit“ im Namen, wobei die Anforderungen und Maßnahmen über die der Informations-Technik (IT) hinausgeht und deshalb der Begriff der Informationssicherheit weitfassender und zutreffender ist.

IT-Security

Die IT-Security begrenzt sich im Vergleich zur Informationssicherheit auf den Schutz der IT-Systeme und der darin befindlichen Daten und Informationen. Direkt gesagt, ist der IT das Blatt Papier Wurst.

In größeren Unternehmen wird die IT-Security häufig entweder zentralisiert durch einen separaten Bereich oder Team gestaltet, oder dezentral in der IT / CIO-Bereich und stellt m.E. die 1. Verteidigungslinie dar. Sie setzt die Anforderungen aus den Richtlinien und Maßnahmen aus dem Risikomanagement und ISMS in den IT-Systemen um.

Klassische technische Maßnahmen und Projekte sind z.B.: Umsetzung Netzwerksicherheit (NAC, 802.1x, VPN, Firewall, IPS/IDS etc.), Härtung von IT-Systemen (Abschalten ungenutzter Dienste, Sichere Protokolle), Verschlüsselung, Zugriffsbeschränkungen, Implementierung von Single-Sign-On (SSO) Lösungen, Mobile Device Management, Endpoint Protection,…

Cyber Security

Neuerdings ist der Begriff Cyber Security immer häufiger zu lesen. Dieser Begriff weitet die Sicht, von dem Blick aus dem Unternehmen, und ergänzt diesen um den sogenannten Cyberraum (engl. Cyberspace). Dieser benennt die virtuelle Welt, die nur mithilfe eines vernetzten Gerätes betreten werden kann. Gerade im Zeitalter von IoT, Cloud und mobilen Endgeräten wird der Schutz der (Unternehmens-)Informationen im Cyberraum immer wichtiger und verdient m.E. zurecht eine Erweiterung durch diesen Begriff.

Gemeinsamkeiten und Unterschiede

Alle der genannten Sicherheitsdisziplinen haben den Schutz von Informationen und Daten gemeinsam.

Der größte Unterschied, dem man sich bewusst werden sollte, gerade wenn man einen gemeinsamen Konsens finden möchte, ist der Blickwinkel. Man sollte versuchen sich in die Sichtweise der anderen Disziplin hineinzuversetzen.

Dafür suchen wir erst einmal die Gemeinsamkeiten, welche sich in den Schutzzielen wiederfinden:

Nämlich Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit der verarbeitenden Daten und Informationen.

Hierzu eine Kurze Definition:

Die Integrität wird gewährleistet, wenn es nicht möglich ist, die zu schützenden Daten unautorisiert und unbemerkt zu verändern.

Unter Authentizität wird die Echtheit und Glaubwürdigkeit eines Objektes verstanden, welche anhand einer eindeutigen Identität und charakteristischen Eigenschaften überprüfbar ist.

Die Vertraulichkeit ist gewährleistet, wenn es keine unautorisierten Informationsgewinnungen möglich sind.

Ein System gewährleistet Verfügbarkeit, wenn authentifizierte und autorisierte Subjekte in der Wahrnehmung ihrer Berechtigung nicht unautorisiert beeinträchtigt werden können.

Die Informationssicherheit hat hierbei den Schutz der Unternehmensinformationen im Fokus. Alle Informationen sollen den jeweiligen (kritischen) Geschäftsprozessen bestmöglich zur Verfügung stehen (Zeit, Ort, Güte) und vor Veränderung (Integrität) und Einsehen Unbefugter (Vertraulichkeit) geschützt werden.

Die IT-Security hat mit den identischen Schutzzielen den Hauptfokus auf den verarbeitenden IT(K)-Systemen. Häufig anzutreffen ist hierbei, dass die Business-Sicht etwas verloren geht und die Sprache, das Handeln und Denken sehr technisch wird – was für die Rolle aber auch wichtig und notwendig ist.

Bei der Cybersecurity erweitert sich die Sicht um den bereits benannten Cyberraum. Deshalb wird der Begriff auch häufig mit den Tätigkeiten und Funktionen eines SOCs (Security Operation Center) assoziiert (Siehe Abbildung 4). Einen schönen Artikel zum Thema SOC findet ihr von der Firma Logpoint in ihrem Blog-Artikel: “Was ist ein Security Operation Center? (SOC)“

Beim Datenschutz liegt der Fokus ganz klar auf den Schutz der Personen und deren Daten. Der Datenschutz ist der Vertreter jedes einzelnen Bürgers, also dir und mir als privater Person. Er soll die Persönlichkeitsrechte und deren Selbstbestimmung über alle erhobenen Daten von uns regeln. Natürlich ist dieser spätestens durch die DSGVO (Datenschutzgrundverordnung) in aller Munde. Als offensichtliches Ziel wird hier die Vertraulichkeit in der Vordergrund gerückt und hat dabei auch die größte Überschneidung mit der Informationssicherheit und der IT-Security. Jedoch ist ausdrücklich zu erwähnen, dass nach DSGVO auch die “…Fähigkeit, die Vertraulichkeit, Integrität, Verfügbarkeit und Belastbarkeit der Systeme und Dienste im Zusammenhang mit der Verarbeitung auf Dauer sicherzustellen”⁵ ist und demnach alle Schutzziele aktiv angesprochen werden.

Datenschutz und Security können viele ihre Maßnahmen Harmonisieren und diese auch koordiniert umsetzen. Jedoch gibt es auch gewisse Abweichungen und Interessenskonflikten, obwohl die selben Ziele verfolgt werden. Lass mich das am Beispiel eines SIEM (Security Information and Event Management) erläutern. Die Informationssicherheit möchte viele Events erhalten, um mögliche Vorfälle oder Angriffe (Security Incidents) schnellstmöglich erkennen, abwehren und revisionssicher dokumentieren zu können. Dem steht jedoch der aus dem Datenschutz bzw. der DSGVO enthaltenen Grundsatz der Datenminimierung gegenüber, der im Kapitel III Abs. 1c) besagt: “Personenbezogene Daten müssen dem Zweck angemessen und erheblich sowie auf das für die Zwecke der Verarbeitung notwendige Maß beschränkt sein. “⁴.

Hierbei möchte ich gerne auf einen Blog-Artikel während meiner Zeit als angestellter Berater bei der Adiccon GmbH verweisen: Harmonisierung von Datenschutz und Informationssicherheit

Beim BCM haben wir eine Ausnahme, denn das BCM hat das Ziel die Geschäftsfähigkeit so schnell wie möglich wiederherzustellen. In der BIA (Business Impact Analyse) wird hierfür speziell nach der Verfügbarkeit von Prozessen und Systemen gefragt und wie lange diese ausfallen dürfen, bis es zu einem kritischen Vorfall für das Unternehmen kommt. Die weiteren Schutzziele sind hierbei zweitrangig.

Fazit und Empfehlung

Grob zusammengefasst lässt sich sagen, dass sich alle Sicherheitsdisziplinen versuchen die Assets, also alles, was für das Unternehmen einen Wert darstellt, geschützt werden soll. Dies wird mit Maßnahmen versucht zu erreichen, welche Schäden abwenden und Risiken minimieren. Die Sicht dabei ist jedoch jeweils eine andere. Die Koordination und Abstimmung der Maßnahmen zu den vermeintlich gleichen Zielen, die jedoch obwohl gleich formuliert einen Zielkonflikt darstellen, ist eine komplexe Aufgabe, die viel Fingerspitzengefühl bedarf. Gerade hier ist meine Coaching-Ausbildung sehr hilfreich um die verschiedensten Parteien, samt Management zu verstehen und zu einem gemeinsamen Verständnis beizutragen.

Eine Empfehlung, welche ich in diesem Thema aussprechen möchte, ist sich folgendes zu beantworten:

- Spezialisierung: Welche Aufgaben fallen an, und welche Stellen und Abteilungen sind erforderlich, um sie zu erfüllen?

- Koordination: Wie kann die Zusammenarbeit der Mitarbeiter und Gruppen im Sinne des Unternehmens zur Sicherstellung der Informationssicherheit gewährleistet werden?

- und Konfiguration: Wie muss der Grundaufbau der Stellen und Abteilungen aussehen?

Dieser Fragen werde ich mich in meinem nächsten Blog-Artikel widmen, den ich in den nächsten Wochen natürlich hier auch verlinken werde.

Bei Fragen, Anregungen oder Kommentare schreibt mir einfach oder kommentiert hier direkt im Artikel😊

Liebe Grüße

Karsten